ユーザー管理とロール

Version 25.3.9469

Version 25.3.9469

ユーザー管理とロール

初めてCData Arc を起動するときは、ユーザー名とパスワードを設定して最初のアプリケーションユーザーを作成するように求められます。最初のユーザーは、以下に定義するようにデフォルトでAdmin ロールになります。

ユーザー

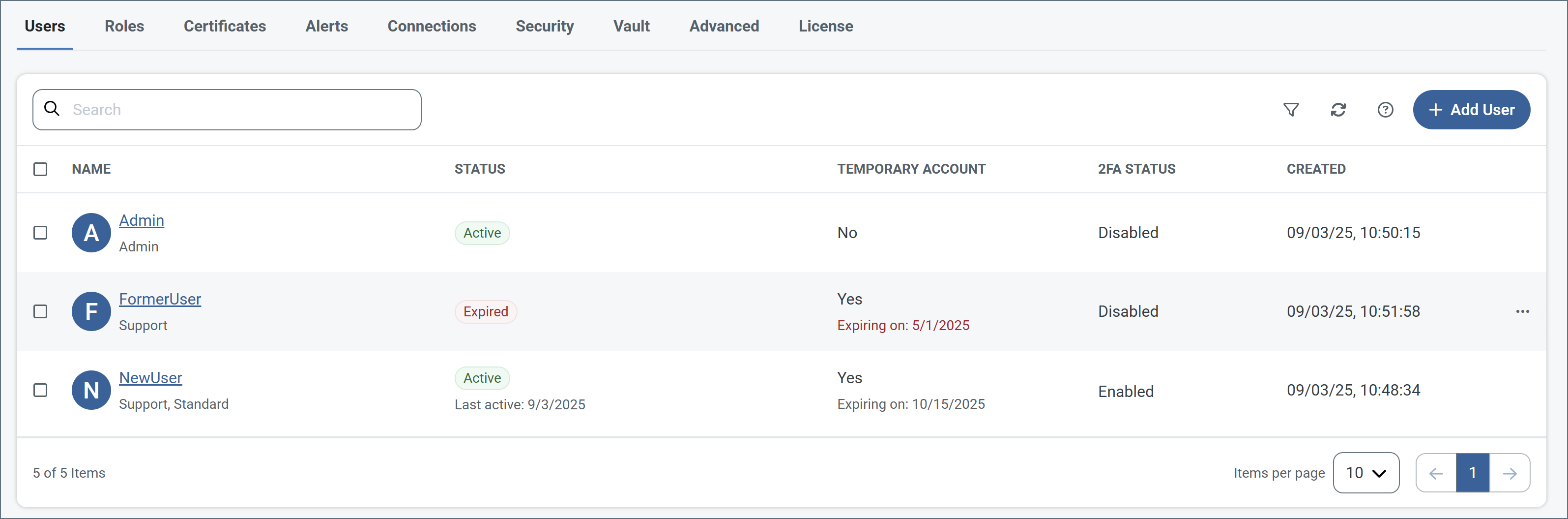

追加でユーザーを作成および管理するには、設定ページのユーザータブに移動します。このタブにはすべてのユーザーのテーブルがあり、ユーザーのロール、ステータス、テンポラリーユーザーかどうか、二要素認証(2FA)ステータスなどの情報が含まれます。

Note:AD / LDAP を使用してユーザー資格情報を管理する場合、ユーザー名はdomain\username 形式でなければなりません。

Admin ロールのメンバーは、このタブでユーザーを作成、削除、および編集できます。Admin は、他のユーザーを管理する権限を持つ唯一のロールです。

ユーザーの追加または編集

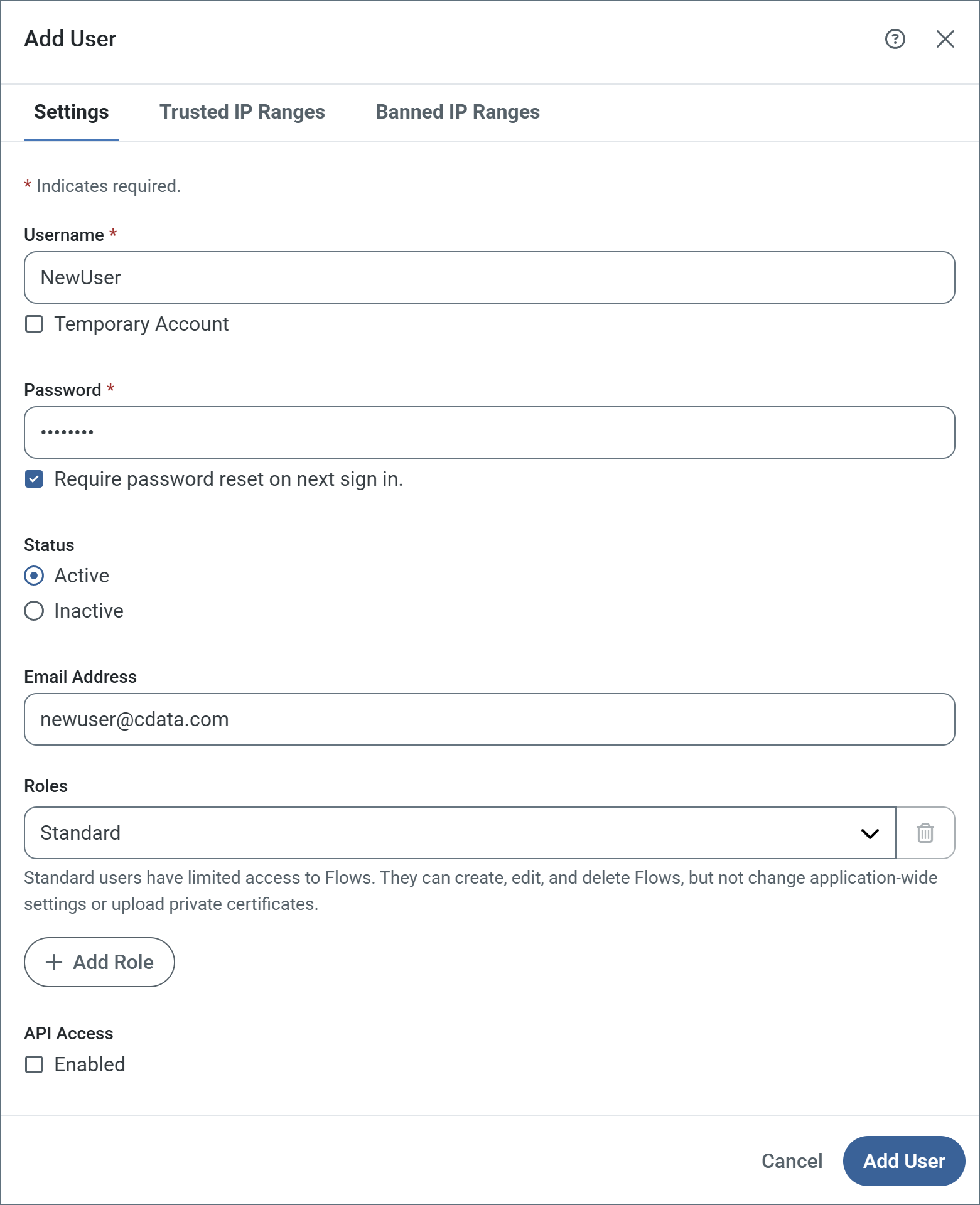

ユーザーを追加するには、ユーザーを追加をクリックします。既存のユーザーを編集するには、テーブルの行にマウスを移動し、省略記号をクリックして、編集を選択します。次の画像は、アプリケーションに新しいユーザーを追加する方法を示しています。

次のフィールドを入力します:

- ユーザー名 ユーザー名を入力。ユーザーを保存した後は、このフィールドは変更できません。

- テンポラリーアカウント ユーザーに一時的なアクセスのみを許可する場合は、これをON にして、有効期限(画像には表示されていません)を入力します。

- パスワード パスワードを入力。サインイン設定の要件を満たしていることを確認してください。次回サインイン時にパスワードのリセットを要求するをON にすると、ログイン時にユーザーにパスワードの変更を強制します。

- ステータス ユーザーがアクティブか非アクティブか。

- E メールアドレス ユーザーが必要に応じてパスワードを変更できるように、各ユーザーのE メールアドレスを含めることをお勧めします。

- ロール ユーザーロールを選択してユーザーを割り当てる。

- API アクセス 有効をON にすると、ユーザーに管理API へのアクセスに使用できる認証トークンを付与します。詳しくは管理API アクセスを参照してください。API アクセスを有効にすると、次のフィールドが表示されます。

- トークンの有効期限(日) トークンの有効期限が切れるまでの日数。トークンの有効期限を無効にしたい場合は、有効期限なしをON にします。

- 認証トークン システムによって生成された認証トークン。このトークンは再度表示されないため、ユーザーを保存する前に安全な場所に控えておいてください。

- 1時間あたりの最大リクエスト数 このユーザーの1時間ごとの最大リクエスト数を制限するには、無制限リクエストのチェックを外します。

- 最大同時リクエスト数 同時に送信可能なリクエストの最大数を制限するには、無制限リクエストのチェックを外します。

このユーザー固有の信頼されたまたは禁止されたIP の範囲を追加するには、信頼されたIP の範囲または禁止されたIP の範囲タブをクリックして範囲を追加します。単一のIP アドレス、単純な範囲(203.0.113.* や203.0.113.1-255 など)、またはCIDR(Classless Inter-Domain Routing)の範囲を指定できます。これらのタブには、設定 > セキュリティページのネットワークアクセスセクションで定義された、グローバルな信頼されたおよび禁止された範囲も表示されます。

シングルサインオン

Arc は、OpenID 規格を実装したID プロバイダーによるシングルサインオン(SSO)をサポートします。Azure AD に特有のガイダンスを含むシングルサインオンの詳細については、シングルサインオンを参照してください。

管理API アクセス

各ユーザーには、管理API へのアクセスに使用できる認証トークンが付与されます。管理API に対する認証について詳しくは、管理API 認証を参照してください。

管理API を使用してユーザーが実行できる具体的なアクションは、同じユーザーがUI を使用して実行できるアクションを反映しています。例えば、UI でコネクタを削除できないユーザーは管理API でもコネクタを削除できません。管理API を通じてアクションを実行するには、API を呼び出す際にAdmin ユーザーの認証トークンを使用します。

パスワードのリセット

すべてのユーザーは、自分のアカウントに関連付けられたE メールアドレスを持つことができます。これにより、パスワードをリセットする必要がある場合は、パスワードをお忘れですかのリンクをクリックして、パスワードリセット用のリンクをメールで受け取ることができます。パスワードリセットが送信されるたびに、アプリケーションログに1行が追加されます。

アカウントにE メールアドレスが関連付けられていないユーザーは、パスワードのリセットを管理者に依頼する必要があります。そのため、管理者は各ユーザーアカウントにE メールアドレスを関連付けることが推奨されるベストプラクティスです。

ユーザーロール

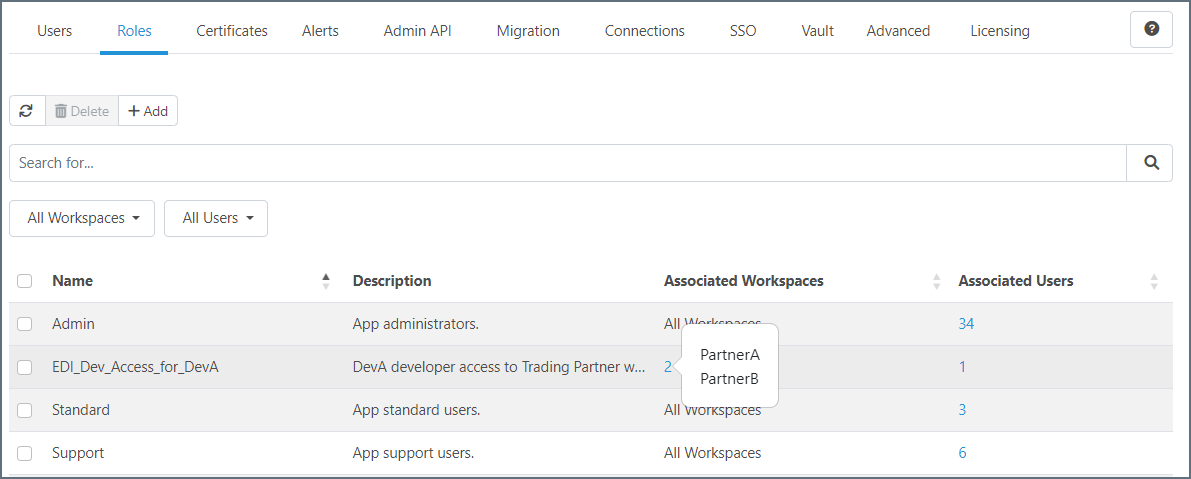

ロールタブには、アプリケーションで定義されているすべてのロールの一覧、関連するワークスペース、および各ロールを担うことが可能なすべてのユーザーへのリンクが表示されます。ロールを使用すると、特定のワークスペースで特定のアクションのみを実行するようにユーザーを制限できます。ユーザーに割り当てられたロールは、以下を含むがこれらに限定されない、Arc に表示されるすべての内容に影響します。

Arc のすべてのインストールには、次の3つの組み込みロールが含まれています。

これらは、編集や削除ができないグローバルなロールです。これらはすべてのワークスペースに適用されます。ただし、各ユーザーの権限を制限するカスタムロールを定義することができます。カスタムロールはポリシーで構成されており、ユーザーがArc で表示または実行できる内容を最も細かく制御できます。またカスタムロールは、ユーザーがどのワークスペースを表示したり対話したりできるかを識別します。

次のセクションでは、各組み込みロールについて、および新しいポリシーとロールを定義する方法について説明し、ポリシーの例を示します。独自のポリシーとロールを作成する際には、比較表をご利用ください。

Admin ロール

Admin ロールはアプリケーションを完全に制御できます。Admin は、新規フローの作成、既存のフローの削除、プロファイル設定の変更などのコンソールでサポートされるすべての操作を実行できます。

また、Admin のみが監査ログを閲覧できます。監査ログには、アプリケーションでユーザーが行ったすべての変更が記録されます。

Standard ロール

Standard ロールのメンバーは、コネクタおよびフローを作成、編集、削除できます。しかし、プロファイルページで公開されているような、アプリケーション全体の設定を変更することはできません。

Standard ユーザーは、新しいファイルをフローにアップロードしたり、コネクタで使用するパブリック証明書をアップロードしたりできます。プロファイルに設定されているプライベート証明書をアップロードすることはできません。

Support ロール

Support ロールは読み取り専用のロールです。このロールのメンバーは、新しいフローの作成や削除、アプリケーション設定の変更はできません。Support ユーザーは、 Send オペレーションを使用して既存のフローを通じてファイルを送信できますが、新しいファイルをアップロードすることはできません(つまり、コネクタのインプットタブにすでに存在するファイルのみを処理できます)。

カスタムロール

カスタムロールを使用すると、各ユーザーがArc で表示または実行できる内容をより詳細に制御できます。カスタムロールは、そのロールのメンバーが持つ正確な権限と、メンバーが持つ証明書の権限を指定するポリシーを作成することによって定義されます。またカスタムロールは、ユーザーがどのワークスペースや証明書を表示したり対話したりできるかを識別します。

ロールとポリシーの作成

- カスタムロールを作成するには、設定ページに移動し、ロールタブに移動します。

- ロールを追加をクリックします。ロールにわかりやすい名前と説明を入力し、ロールを追加をクリックします。

- ポリシーを定義するには、ポリシーを追加をクリックします。

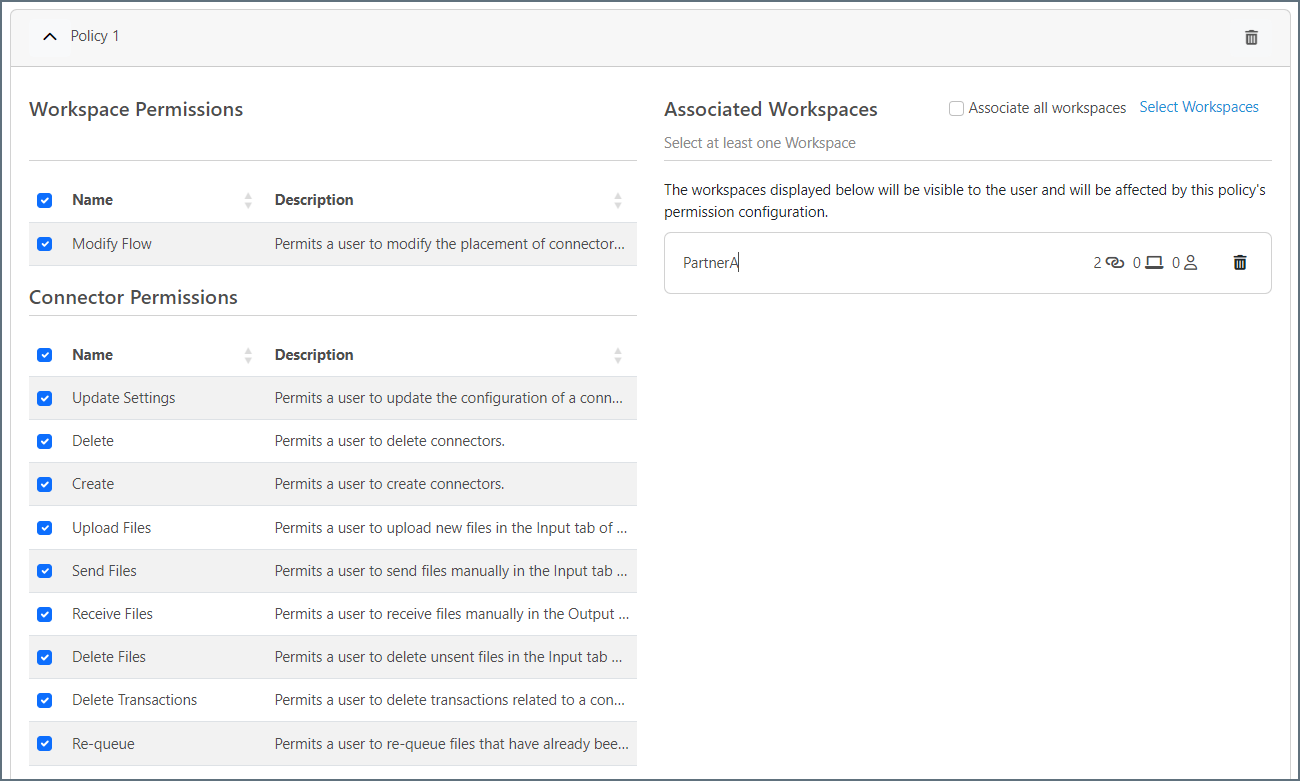

- Use the toggles next to ワークスペースの権限と証明書の権限の横にあるトグルを使用して、ポリシーに必要なセクションを編集します。

-

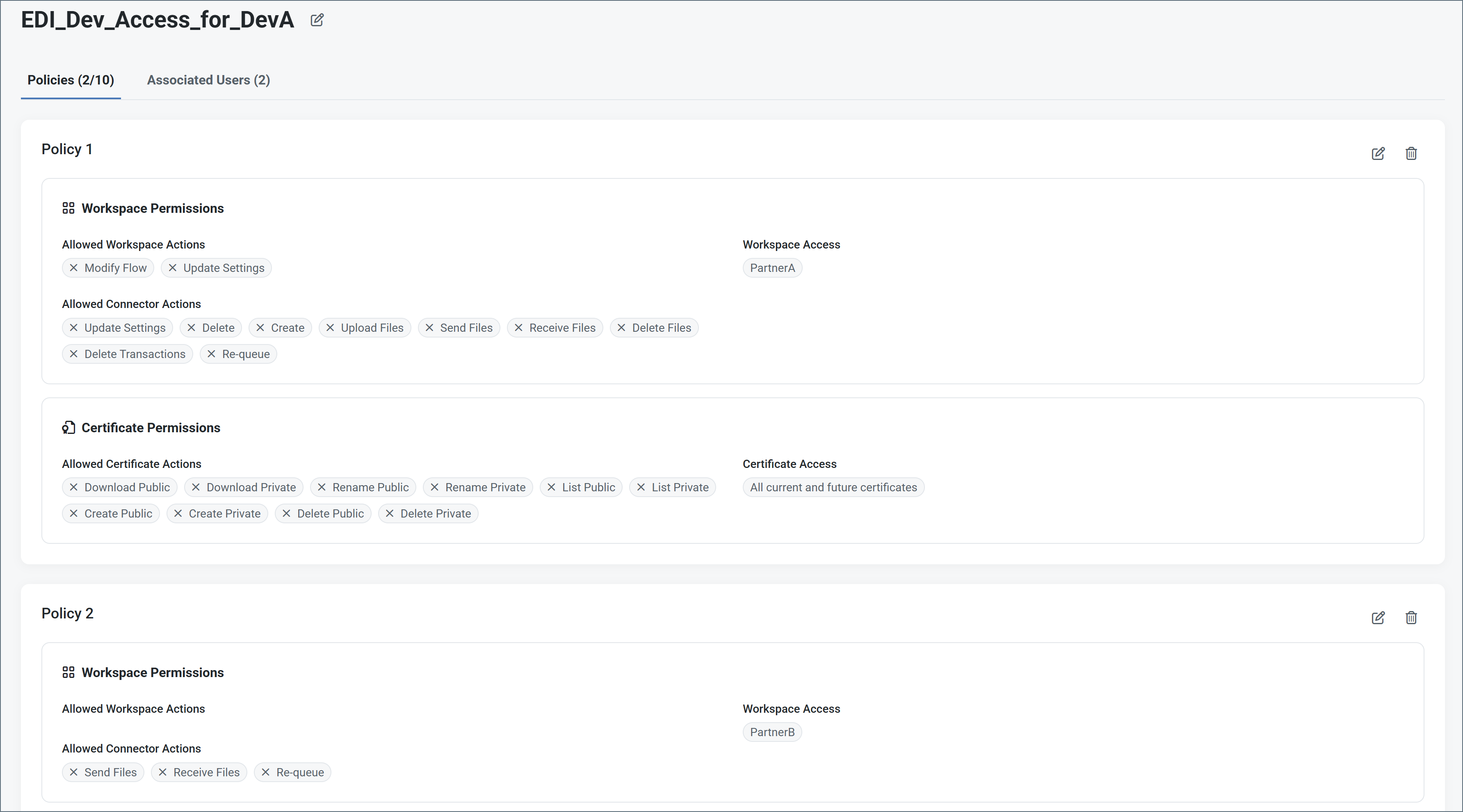

割り当てたいポリシーの許可されたワークスペースのアクションおよび許可されたコネクタのアクション権限の横にあるチェックボックスをON にし、すべてのワークスペースドロップダウンを使用して、ポリシーを1つ以上のワークスペースに割り当てます。すべてのワークスペースに割り当てるには、現在および将来のすべてのワークスペーストグルを使用します。次の画像は、ポリシー 1 にワークスペースおよびコネクタの権限が設定済みであることを示しています。

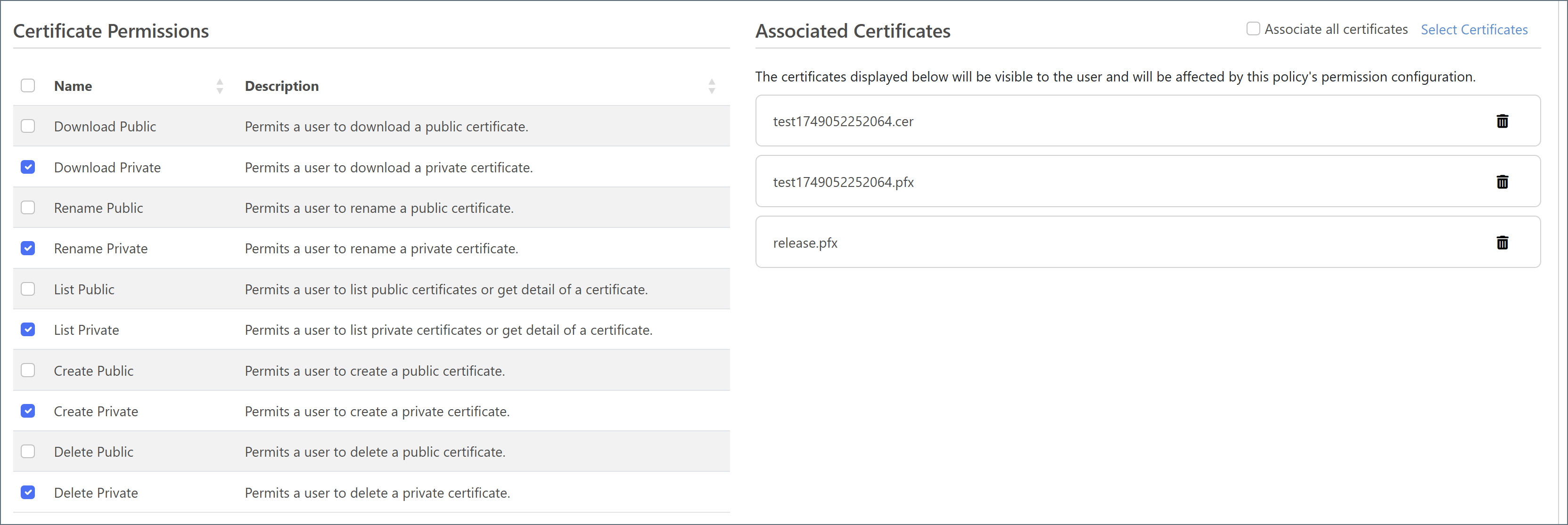

-

同様に、このページの証明書権限セクションでは、ユーザーがパブリック証明書とプライベート証明書を使用して実行できる操作を制御できます。割り当てたいポリシーの証明書権限の横にあるチェックボックスをON にし、証明書を選択リンクをクリックして、ポリシーを1つ以上の証明書に割り当てます。

- 別のポリシーを追加するには、ポリシーを追加をクリックし、前述の手順を繰り返します。

-

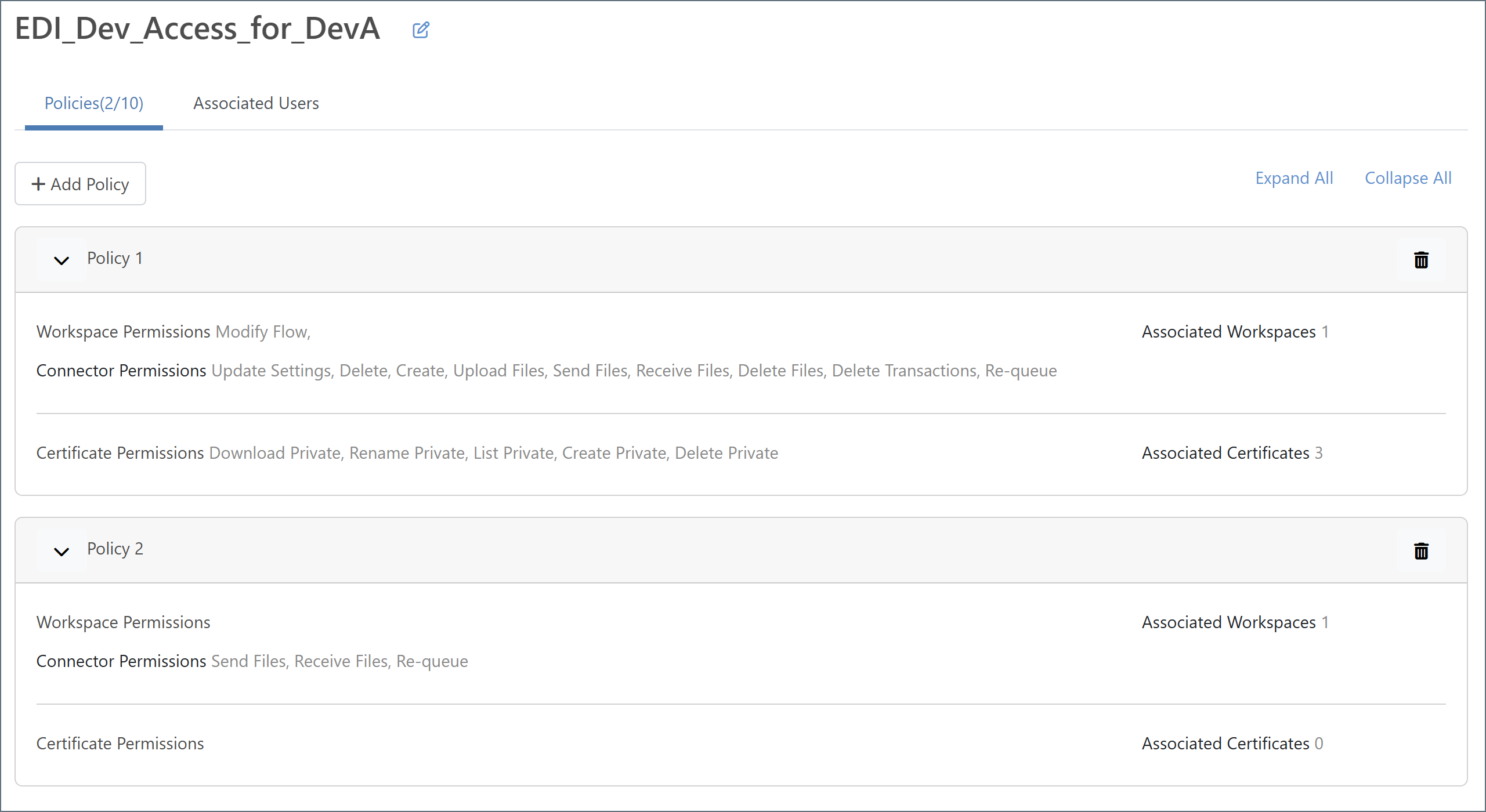

終了したら、保存をクリックします。次の画像は、2つのポリシーを持つロールを示しています。

ユーザーとロールの関連付け

- ユーザーをロールに関連付けるには、関連ユーザータブをクリックします。

- ユーザーを追加をクリックし、このロールを担うユーザーを選択します。

- 終了したら、ユーザーを追加をクリックします。

-

ロールタブを使用して、関連するワークスペースやユーザーを含む、各ロールのサマリ情報を表示します。数値の上にカーソルを合わせると詳細が表示されます。

Note:証明書の特定のサブセットへのアクセスを含む証明書ポリシーがある場合、そのポリシーの対象となるユーザーは新しい証明書を作成できますが、作成後にコネクタでその証明書を表示または一覧表示することはできません。これは、新しい証明書がポリシー内の証明書のサブセットの一部ではないためです。

ロールおよびポリシーの例

会社にEDI 開発者のグループがあるシナリオを想像してください。この会社には複数の取引パートナーがあります。この例では、2つの取引パートナーと2名の開発者を想定します。

取引パートナーのフローは、PartnerA およびPartnerB の2つの別々のワークスペースに分割されます。各EDI 開発者(DevA およびDevB)は、主に対応するワークスペース(DevA = PartnerA)で作業しますが、必要に応じてPartnerB のワークスペースでもファイルを表示または送信できる必要があります。これを管理するには、次の画像に示すように、DevA ユーザーを作成し、DevA 用のカスタムロールを作成して、そのロールに2つのポリシーを割り当てます。

- ポリシー 1 は、DevA にPartnerA ワークスペースへの完全なアクセス権を与えます。

- ポリシー 2 は、DevA にPartnerB ワークスペースへの限定的なアクセス権を与えます。ファイルの表示と送信を許可しますが、コネクタの作成や削除、フローや設定の編集は許可しません。

ユーザーロール比較表

このテーブルでは、すべての種類のロールで利用できる機能について説明します。

| アクション | Admin | Standard | Support | カスタム |

|---|---|---|---|---|

| フローの編集 | ✔ | ✔ | ✔ | |

| 設定の更新 | ✔ | ✔ | ✔ | |

| コネクタの削除 | ✔ | ✔ | ✔ | |

| コネクタの作成 | ✔ | ✔ | ✔ | |

| ファイルのアップロード | ✔ | ✔ | ✔ | |

| ファイルの送信(コネクタのインプットタブで) | ✔ | ✔ | ✔ | ✔ |

| ファイルの受信(コネクタのアウトプットタブで) | ✔ | ✔ | ✔ | ✔ |

| ファイルの削除(コネクタのインプットタブで) | ✔ | ✔ | ✔ | |

| トランザクションの削除 | ✔ | ✔ | ✔ | |

| 再キュー(コネクタのインプットタブで) | ✔ | ✔ | ✔ | ✔ |

| コネクタとフローの表示 | ✔ | ✔ | ✔ | ✔ 1 |

| アプリケーションログとトランザクションログの表示 | ✔ | ✔ | ✔ | ✔ 1 |

| プライベート証明書ファイルのプロファイルへのアップロード | ✔ | |||

| プロファイル設定の変更 | ✔ | |||

| 監査ログの表示 | ✔ | |||

| ユーザーの追加と管理 | ✔ |