DMZ Gateway

Version 23.4.8841

Version 23.4.8841

DMZ Gateway

CData Arc は、デミリタライズドゾーン(DMZ)ゲートウェイを介してセキュアな接続を受信できます。DMZ を使用すると、すべての外部接続試行をDMZ に集中させることで企業のファイアウォールを保護し、ネットワークセキュリティを維持します。

Note:この機能は現在、Arc の.NET 版に含まれる組み込みWeb サーバーを使用する場合にのみ利用できます。

ゲートウェイの仕組み

Arc は、DMZ に送信されたデータを受信するためのSSH リバーストンネルの確立をサポートしています。仕組みは次のとおりです:

- SSH サーバーはDMZ 内に配置され、Arc と外部取引パートナーとの間でデータを転送します。

- Arc はこのSSH サーバーに接続し、開いているポート(例:port 7777など)でSSH リバーストンネルを開きます。

- トンネルが開かれると、SSH サーバーはport 7777で受信したトラフィックを直接Arc に転送します。

- 取引パートナーはSSH サーバーに接続し、Arc 宛てのデータをport 7777に送信します。

- データは、SSH サーバーからArc に、SSH 標準のトランスポートセキュリティを使って転送されます。

この構成により、取引パートナーはDMZ 内のSSH サーバーにのみアクセスしながら、ビジネスデータをArc に送信できます。

ゲートウェイの設定

次の手順に従ってDMZ ゲートウェイのサポートを有効にします。

-

DMZ にSSH サーバーをインストールするか、SSH サーバーがすでにインストールされているDMZ を選択します。例えば、SSH サーバーがプリロードされているAmazon マシンイメージ(AMI)や、DMZ マシンにインストールされているフリーのOpenSSH サーバー実装などです。

-

SSH サーバーでポートフォワーディングを有効にします。これを行うには、サーバーの

sshd_configファイルを開き、GatewayPortsをyes に設定します。 -

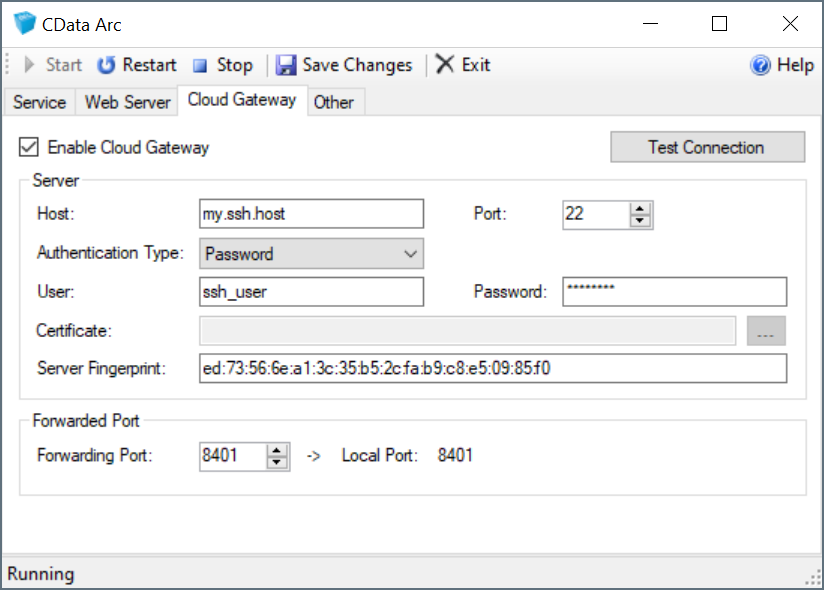

システムトレイのArc アイコンを右クリックし、Server Options をクリックして、Cloud Gateway タブに移動します。

-

Enable Cloud Gateway のチェックをON にします。

-

Server セクションで、DMZ のSSH サーバーの接続設定を行います。

-

Forwarded Port セクションでは、Forwarding Port を、データをArc に転送するときに使用するSSH サーバーのポートに設定します。さらに追加の2つのポートを転送して、SFTP ポートとOFTP ポートのトンネルを確立することもできます。詳しくは、追加の転送ポートを参照してください。

-

接続テストボタンをクリックして、接続が成功することを確認します。

-

Arc 組み込みWeb サーバーを再起動し、指定したポートでSSH リバーストンネルを自動で開きます。

上記の手順が完了したら、DMZ 内のSSH サーバーへの接続の詳細を取引パートナーに提供します。デフォルトのポート(22)ではなく、Forwarding Port で指定されたポートでこのSSH サーバーにデータを送信するように指示します。

追加の転送ポート

Forwarding Port を設定することで、Arc で使用されるHTTP トラフィックのトラフィックを転送することができます。さらに別の2つのポートを転送して、SFTP ポートとOFTP ポートのトンネルを確立することもできます。

追加のポートを転送するには、インストールディレクトリのwebapp フォルダにあるarc.xml 設定ファイルに、次の4行を追加します。

<OFTPPort>6619</OFTPPort>

<OFTPRemotePort>6619</OFTPRemotePort>

<SFTPPort>22</SFTPPort>

<SFTPRemotePort>2022</SFTPRemotePort>

<type>Port はトラフィックの転送先のポートで、<type>RemotePort はSSH サーバー上で開くポートです。

Note:すでにSSH サービスに使用されているポートを転送することはできません。例えば、SSH サーバーがポート22 でリッスンしている場合、SFTPRemotePort をポート22 にすることはできません。

ゲートウェイの保守

Arc はサーバーが(再)起動すると自動的にゲートウェイを開きます。Arc はまた、何らかの理由で接続が切断された場合に、SSH サーバーへの再接続を処理します。ゲートウェイを稼働し続けるためにユーザーによるメンテナンスは必要ありません。