この構成は、埋め込まれたビューア資格情報を持つTableauワークブックの使用を可能にします:

workgroup-auth-mode:kerberos-impersonateworkbook-authmode:auth-integrated

この接続には、以下のKerberos Configuration が必要です:

- CData Virtuality Server

- Tableau Desktop

- Tableau サーバー

また、ダウンロード可能なCData Virtuality Connector for Tableau hereが必要です。Tableau Extension Gallery のコネクタは使用できませんのでご注意ください。

Tableau Server Kerberos Authentication

- FORドメイン構成/DCマシン上:

- Tableau service/run-asアカウントを作成します;

TableauサービスアカウントのSPNとkeytabファイルを作成します:

PS> setspn-sHTTP/DVTS01 KRBTEST\tabsvc01PS> setspn-sHTTP/DVTS01.KRBTEST.DV KRBTEST\tabsvc01PS> ktpass /princ HTTP/[email protected] /pass *** /ptype KRB5_NT_PRINCIPAL /crypto All /mapuser KRBTEST\tabsvc01 /out c:\datavirtuality\tabsvc01.keytabPS> ktpass /princ HTTP/[email protected] /pass *** /ptype KRB5_NT_PRINCIPAL /crypto All /mapuser KRBTEST\tabsvc01 /in c:\datavirtuality\tabsvc01.keytab /out c:\datavirtuality\tabsvc01.keytab

Tableau Serverの構成/Tableau Serverマシン上:

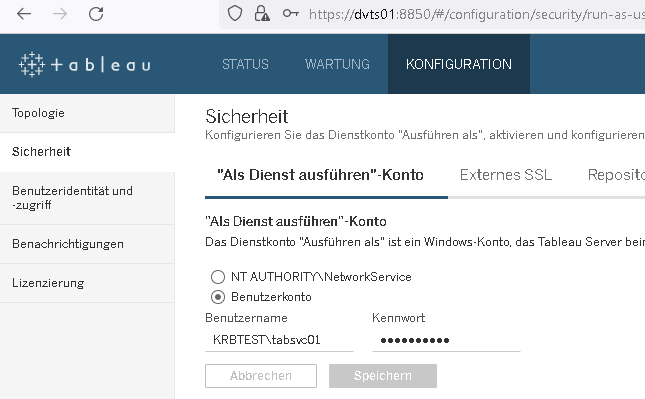

- Tableau Service/run-asアカウントを使用するようにTableau Serverを構成します:

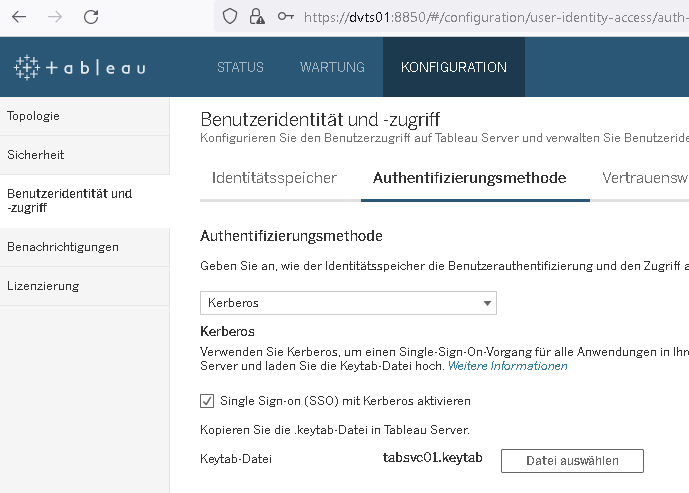

- Kerberos認証とkeytabファイルを使用するようにTableauを構成します:

- Tableau Service/run-asアカウントを使用するようにTableau Serverを構成します:

Integration of Tableau Server Kerberos Authentication with CData Virtuality Server Kerberos Authentication

Pre-requisites

- CData Virtuality Server はset up for Kerberos Authenticationです;

- Tableau ServerはKerberos認証用に設定されています;

- CData Virtuality Connector for Tableau ダウンロード可能hereは、Tableau Desktop とTableau Server にインストールされます。

1. Tableau Serverマシンで、既存のC:/Windows/krb5.ini設定ファイルを作成または拡張します:

[libdefaults] forwardable = true default_realm = KRBTEST.DV[realms] KRBTEST.DV = { kdc = DC01.KRBTEST.DV admin_server = DC01.KRBTEST.DV }[domain_realm] .krbtest.dv = KRBTEST.DV krbtest.dv = KRBTEST.DV2. Tableau Server マシン上で、dvclient.conf設定ファイルをhereの説明に従って作成します。

3. 設定の一部は、Tableau Server Java設定ファイル java.security C:\Program FilesTableauTableau Server...㊦binjre PCIu_securityにあるTableau Server Java設定ファイル java.security で提供されます。dvclient.conf設定ファイルの場所を指定するために、here (in the section java.security)の説明に従ってファイルを適合させます。

4. Kerberosデリゲーションを構成します:

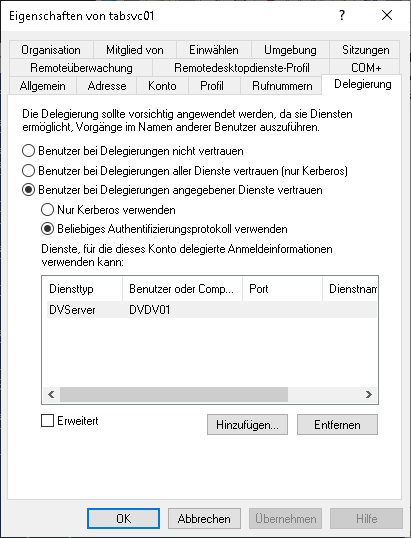

- Active Directory Users and Computersのドメインコントローラマシン上:

- Tableau service/run-as アカウントのプロパティを開きます。

- SPN が設定されている場合、Delegationというタブがあります。

- そのタブで、CData Virtuality サービスアカウントへのプロトコルの制約付き委任を有効にします:

Tableau Serverマシンで以下を実行します:

PS> tsm configurationset-kwgserver.delegation.enabled-v"true"--force-keysPS> tsm pending-changesapply- Tableau Serverで公開されたTableauレポートで、ビューア資格情報の使用を有効にします。

- Tableau Serverマシンで、以下のコマンドを使用してKerberos Authenticationを有効にします:

Tableau ServerとのKerberos統合を有効にするための一般的な構文:

PS> tsm configuration set -k native_api.datasource_impersonation_runas_principal -v "HTTP/<tableau server machine>" --force-keysPS> tsm configuration set -k native_api.datasource_impersonation_runas_keytab_path -v "path/to/keytab file" --force-keysPS> tsm configuration set -k native_api.jdbc_vm_options -v "-Xmx1024m -Xms64m -Djavax.security.auth.useSubjectCredsOnly=false -Dsun.security.jgss.native=false -Djava.security.krb5.realm=<realm> -Djava.security.krb5.kdc=<kdc>"PS> tsm pending-changes applyTableau ServerとのKerberos統合を有効にする例:

PS> tsm configuration set -k native_api.datasource_impersonation_runas_principal -v "HTTP/DVTS01" --force-keysPS> tsm configuration set -k native_api.datasource_impersonation_runas_keytab_path -v "c:/datavirtuality/tabsvc01.keytab" --force-keysPS> tsm configuration set -k native_api.jdbc_vm_options -v "-Xmx1024m -Xms64m -Djavax.security.auth.useSubjectCredsOnly=false -Dsun.security.jgss.native=false -Djava.security.krb5.realm=KRBTEST.DV -Djava.security.krb5.kdc=DVDC01.KRBTEST.DV"PS> tsm pending-changes apply