Entra ID(Azure AD)でのサービスプリンシパルアプリの作成

Entra ID(Azure AD)でのサービスプリンシパルアプリの作成

Note:Microsoft はAzure AD をEntra ID にリブランドしました。ユーザーがEntra ID 管理サイトを操作する必要があるトピックでは、Microsoft が使用している名称と同じものを使用します。ただし、名前または値が"Azure AD" を参照しているCData 接続プロパティは、依然として存在します。

Azure Analysis Services はサービスプリンシパルベースの認証をサポートしており、これはロールベースです。 つまり、サービスプリンシパルの権限は、割り当てられたロールによって決まります。 ロールは、サービスプリンシパルがアクセスできるリソースと実行可能な操作を指定します。

Azure Analysis Services に対してサービスプリンシパルを使用して認証を行いたい場合は、Microsoft Entra ID でカスタムアプリケーションを作成する必要があります。

サービスプリンシパル認証を有効にするには:

- テナント内でアプリケーションの登録とロールの割り当てを行う権限があることを確認します。

- Entra 管理センターで新しいアプリケーションを登録し、認証情報とアクセス許可を構成してください。

アプリケーションの登録

- https://portal.azure.com に移動します。

- 左側のナビゲーションペインでMicrosoft Entra ID ->アプリの登録を選択します。

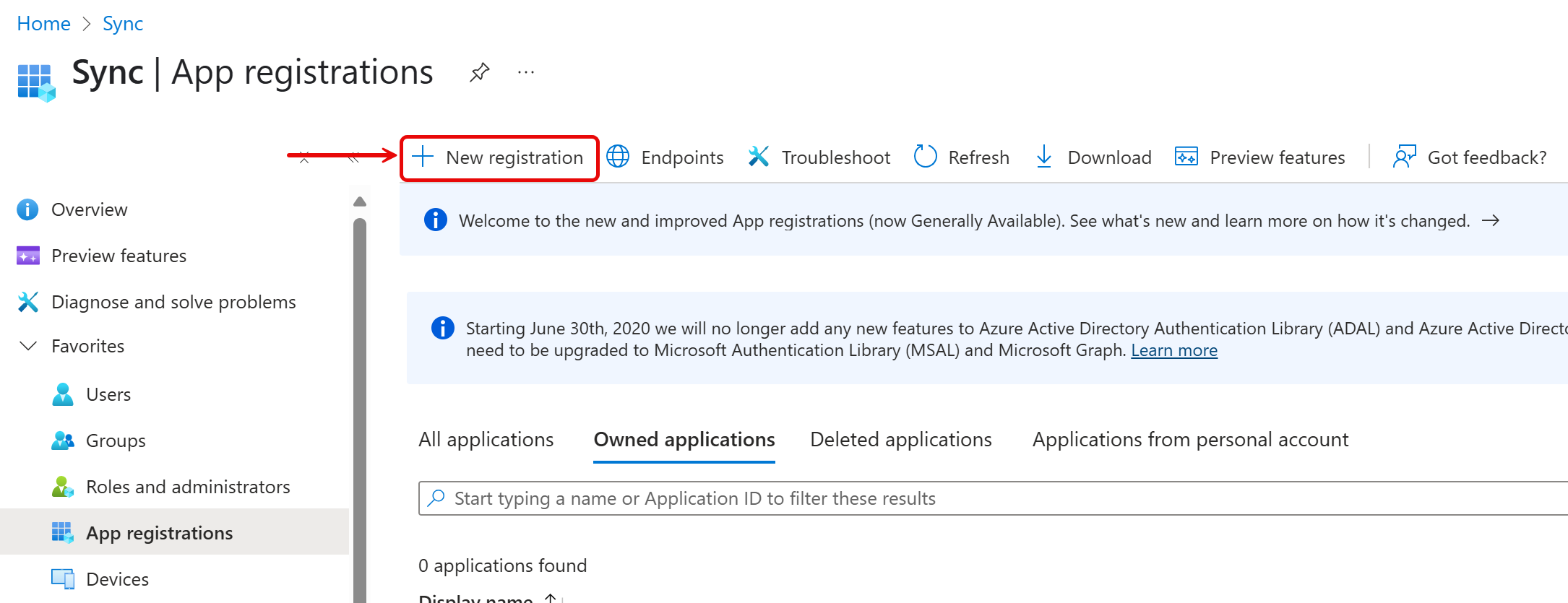

- 新規登録をクリックします。

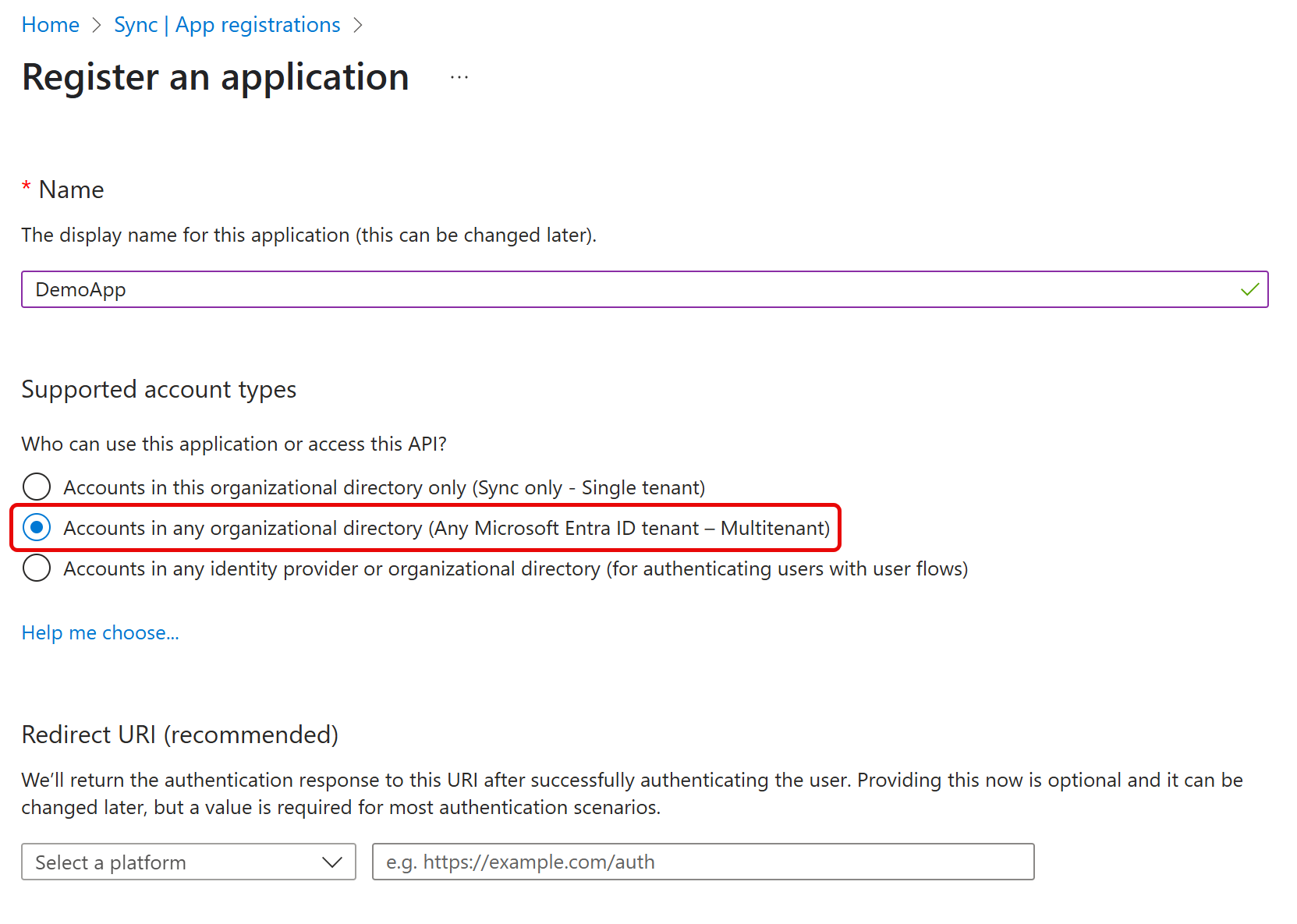

- アプリケーションの名前を入力します。

- 希望するテナント設定を選択します。このカスタムアプリケーションはサービスプリンシパル用であるため、任意のMicrosoft Entra ID テナント - マルチテナントを選択します。

- 登録をクリックします。アプリケーション管理画面が開きます。

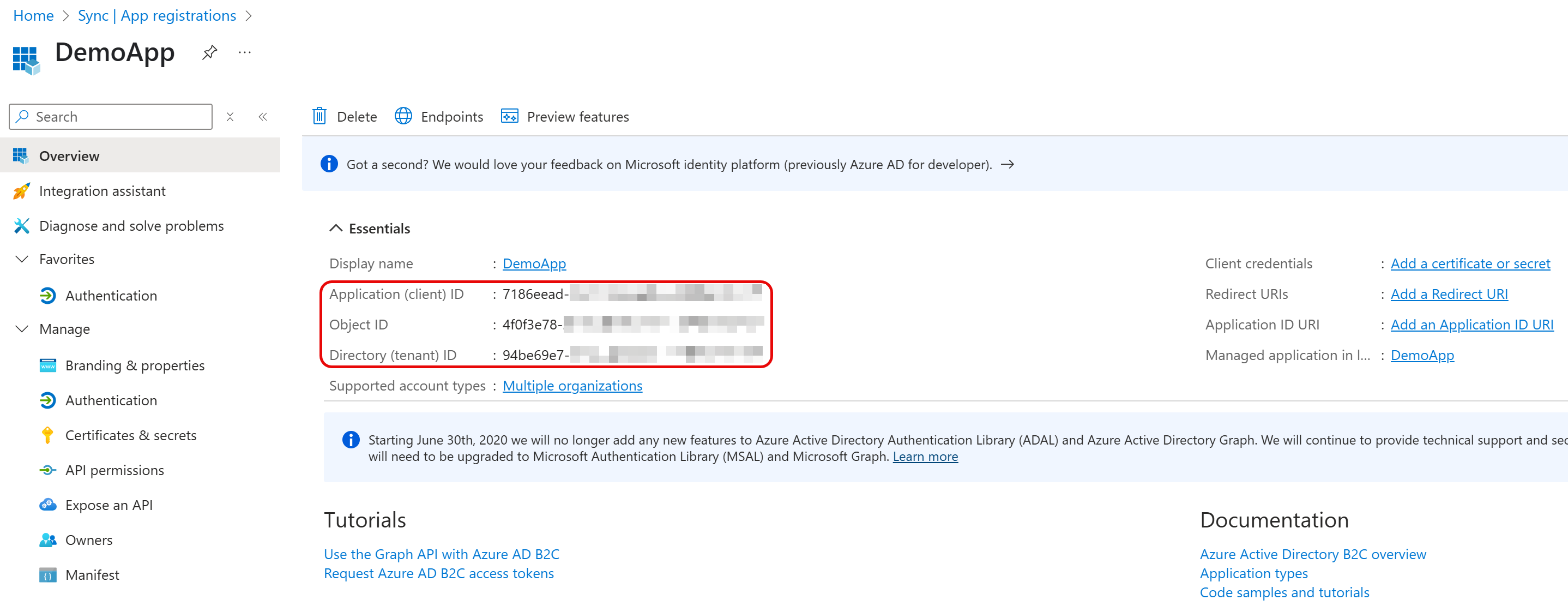

- OAuthClientId としてアプリケーション(クライアント)ID の値、AzureTenant としてディレクトリ(テナント)ID の値を控えておきます。

- 証明書とシークレットセクションに移動して、アプリケーションの認証タイプを定義します。証明書(推奨)とクライアントシークレットの2種類の認証方法が利用可能です。

- 新しいクライアントシークレットの作成: 証明書とシークレットで新しいクライアントシークレットを選択し、有効期限を指定します。クライアントシークレットが保存されると、Azure Analysis Services はキーの値を表示します。この値は一度しか表示されないので、後で使用するために記録しておきます。この値をOAuthClientSecret に使用します。

- 認証に移動し、アクセストークンオプションを選択します。

- 変更を保存します。