Entra ID(Azure AD)アプリケーションの作成

Entra ID(Azure AD)アプリケーションの作成

Note:Microsoft はAzure AD をEntra ID にリブランドしました。ユーザーがEntra ID 管理サイトを操作する必要があるトピックでは、Microsoft が使用している名称と同じものを使用します。ただし、名前または値が"Azure AD" を参照しているCData 接続プロパティは、依然として存在します。

PostgreSQL は、Microsoft Entra ID を使用したOAuth ベースの認証をサポートします。 Web アプリケーション経由で接続してEntra ID で認証したい場合は、以下に説明するように、まずEntra 管理センターでカスタムOAuth アプリケーションを登録する必要があります。

アプリケーションの登録

Microsoft Entra ID でOAuth アプリケーションを登録するには、次の手順に従います。

- https://portal.azure.com に移動します。

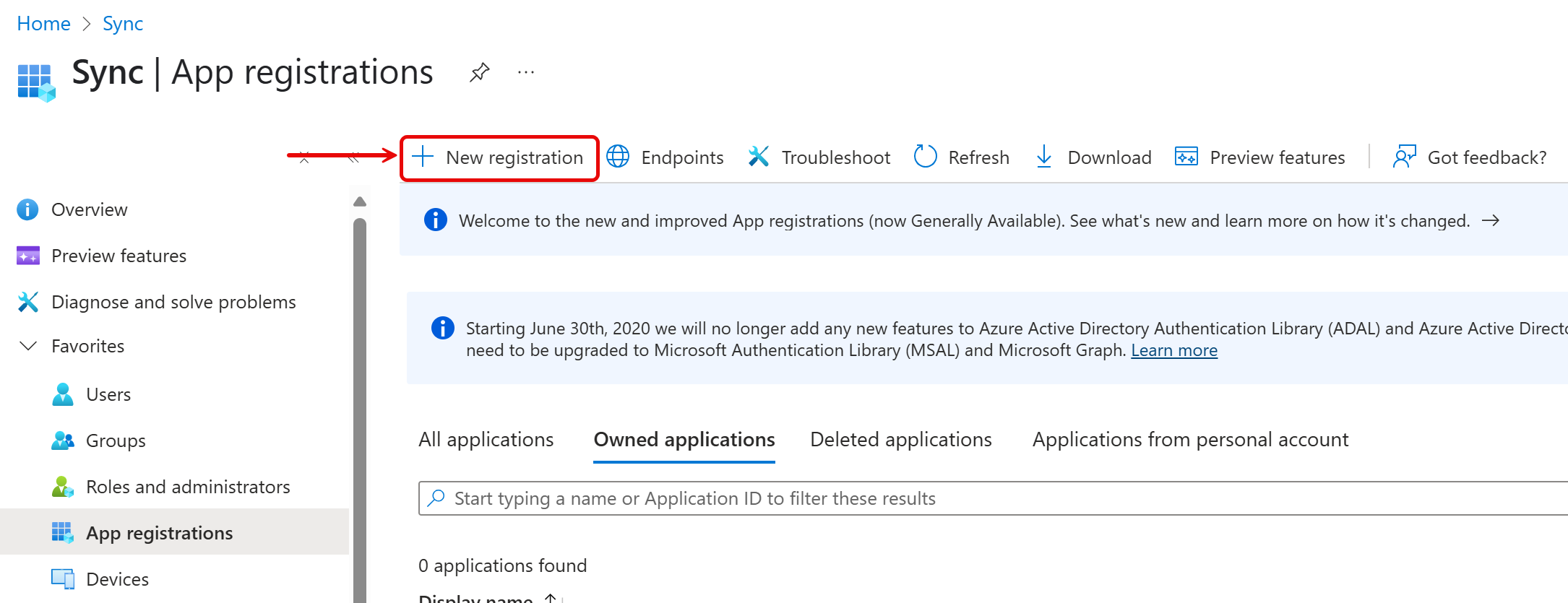

- 左側のナビゲーションペインでMicrosoft Entra ID ->アプリの登録を選択します。

- 新規登録をクリックします。

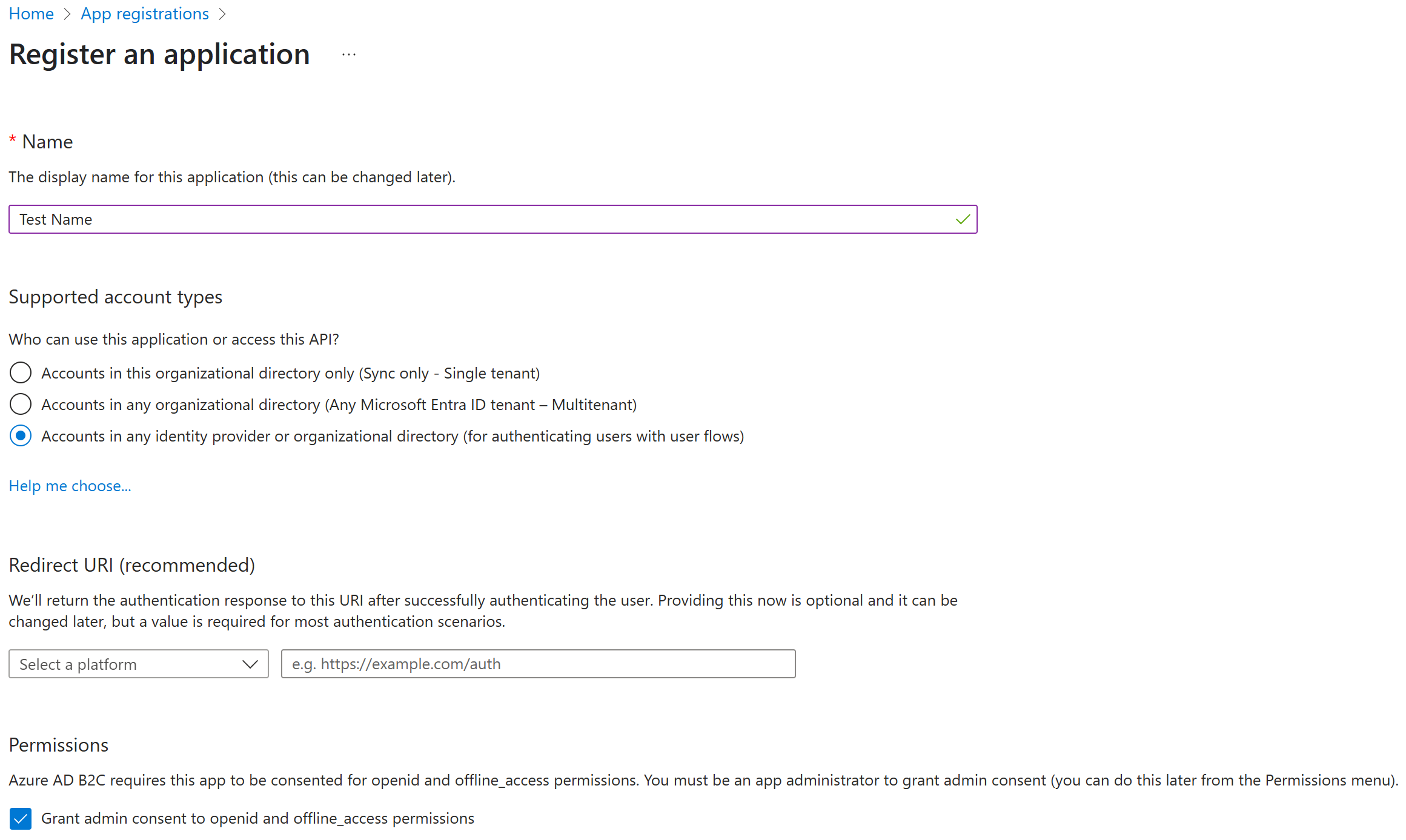

- アプリケーションの名前を入力します。

- このアプリケーションがサポートすべきアカウントの種類を指定します。

- 個人使用のアプリケーションの場合は、この組織ディレクトリ内のアカウントのみを選択します。

- 配布アプリケーションの場合は、マルチテナントオプションのいずれかを選択します。

Note:この組織ディレクトリ内のアカウントのみを選択する場合は、 CData SSIS Components for PostgreSQL への接続の際にAzureTenant をテナントのId(GUID または検証済みドメイン)に設定する必要があります。 そうでない場合、認証は失敗します。

- Select a platform をWeb に設定し、リダイレクトURI をhttp://localhost:33333(デフォルト)、またはデプロイに適した別のURI に設定してください。 カスタムのリダイレクトURI を使用する場合は、CallbackURL 接続プロパティを設定してください。その際、このURI と正確に一致するように設定する必要があります。

- 登録をクリックします。アプリケーション管理画面が開きます。

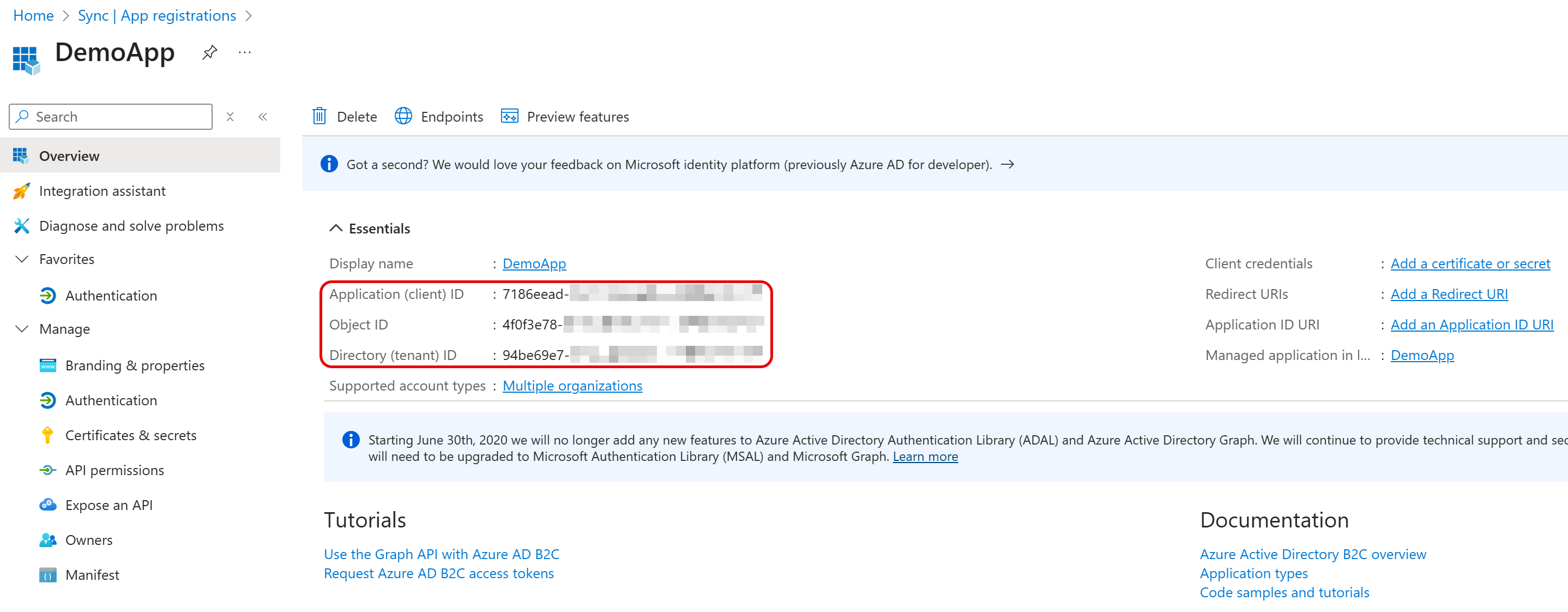

後で使用するために、表示される値を控えておきます。

- アプリケーション(クライアント)ID は、OAuthClientId に使用されます。

- ディレクトリ(テナント)ID は、AzureTenant に使用されます。

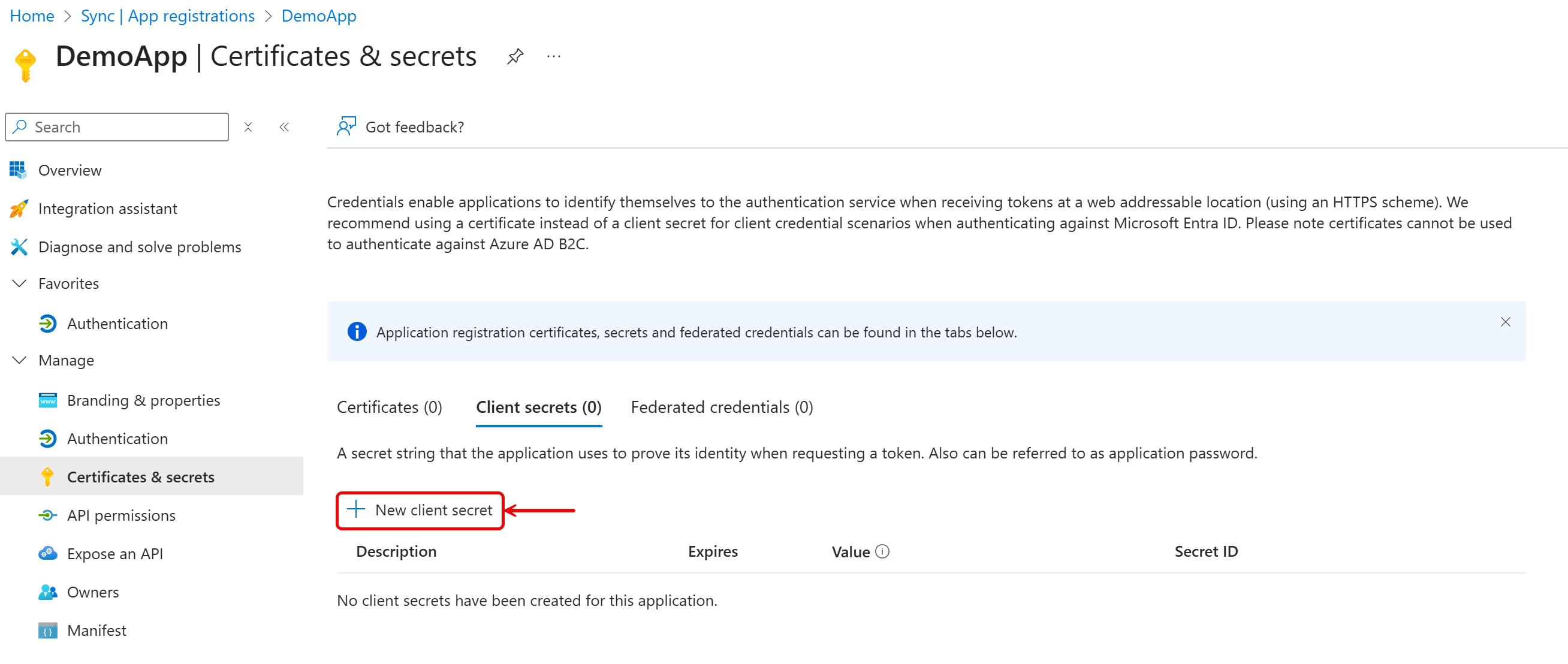

- 証明書とシークレットに移動します。新しいクライアントシークレットをクリックし、希望する有効期限を設定して、生成された値を保存します。

この値は一度しか表示されないため、OAuthClientSecret で使用するために記録しておいてください。

- ユーザーコンテキストで認証する場合は、Azure OSSRDBMS Database -> 委任されたアクセス許可 -> user_impersonation を選択します。ユーザーコンテキストなしで認証する場合は、Azure OSSRDBMS Database -> アプリケーションの許可 -> app_impersonation を選択します。

- 確認のため、アクセス許可の追加をクリックします。